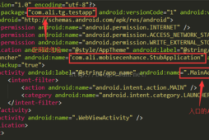

1、1首先采用Android Studio或Eclipse生成 apk文件2登录360加固保 地址如果已有帐号,请直接登陆3如果没有,请先注册4如图所示,点击“应用加固”5进入加固页面,本文以“web页面加固为例”6点击“签名下载工具”下载签名工具稍候说明7点击“应用加固”选择要加固;在使用加固加密技术时,开发人员会把加密算法与应用程序代码整合在一起,在应用程序本身被运行之前,对代码进行加密处理这个过程能够确保应用程序的代码不会被破解或篡改通过加强应用程序对攻击的防御能力,犯罪分子就不能从中获取有关应用程序的私人信息App加固加密是当前网络环境中非常重要的一种保护;3method onCreate 表示需要加固类下的onCreate方法 5稍等片刻后,就会加固成功,然后下载加固后的app应用,重新签名后就可以发行使用了,非常的简单类似的应用加固平台还有很多,比如娜迦,爱加密等等,都能有效的保护app应用,防止一些恶意代码的写入和逆向破解。

2、没有绝对破解不了的加壳加密,只有强化保护,不断的更新安全技术app开发完后,最好做一下扫描和加固,应用扫描可以通过静态代码分析动态数据跟踪,定位出风险代码,同时监控敏感数据的异常行为加固可以在一定程度上保护自己核心代码算法,提高破解盗版二次打包的难度,缓解代码注入动态调试内存注入;若应用不做任何安全防护,极易被病毒植入广告替换支付渠道篡改钓鱼信息劫持等,严重侵害开发者的利益App 加固后,可以对应用进行安全防护,防止应用分发后,被反编译调试盗版破解二次打包等威胁,维护开发者的利益点击进入网站,免费体验加固 简单来说就是,如果app加固怎么破解你不希望自己参与开发的。

3、楼上说的不错,不过,有时候有些App只是ClassLoader被壳换了,这个时候,选对ClassLoader就可以了比如这样引用public EncryptHookClassLoader cl superXposedBridgelogquotNow hookingquottry clzStubApp = Classlt? XposedHelpersfindClassquot;app加固了之后还是能被破解只能说明那一家加固技术不行,或者专门有人针对加固加密服务商在破解至于加固还是不加固这要看app加固怎么破解你个人的选择,确实有这个需求的话还是建议去找靠谱的专业点的加固加密服务商比如爱加密在这块做的就可以;1 so加固相较于Dex,so加固更为复杂,通常通过抽取关键java代码转换为cc++生成so文件,实现部分代码保护so文件的加密策略相对有限,主要通过破坏头文件以增加破解难度2 VMP虚拟软件保护技术VMP采用自定义指令集与解释器,将标准指令转换为特定指令,由解释器解析并执行此技术旨在创建一个;破解arm加固如下操作1程序使用的是一键式脱壳pro加固,玩家首先选择想要脱壳或者加固的app然后点击脱壳加固,程序会自动运行2程序相较于普通的一键脱壳速度上会比较慢,但是能够脱下市面上95%的壳,对于大部分的加固都可以达到通杀;加固后的应用是给你应用加了密钥的,就比如你穿了防弹衣一样,没办法破解的,二次签名改包后的apk会闪退;需要许多软件本身有伪百度加固,需要脱壳破解才能更好的使用,达到想要的效果,可以在手机或虚拟机上安装BlackDex32,在软件中选择你要去壳的APP,在软件中可以指定去壳后的文件存储路径,等待一会儿就完成脱壳了;1通过ADB命令连接手机或模拟器2在命令行输入命令查看当前手机的CPU是32位还是64位输入x86表示是32位,x64则为64位使用adbpush命令将对应版本的破解工具上传到手机的datalocaltmp目录3最后执行破解程序。

4、该技术通过生成独立的执行环境,确保核心代码在隔离环境下运行,即使App被破解,这部分代码依然不可见顶象App加固还内置蜜罐功能,实时感知环境变化,探测非正常执行流程,引入程序陷阱,并及时更新安全策略,进一步增强系统防护能力App加固技术的总结包括其在提高代码安全降低风险保护用户隐私和交易数据;防止反编译打开混淆在签名时加固即可这两项操作已经可以把90%网上的反编译者拒之门外破解技术最常用的破解技术就是apktool+dex2jar+jdgui但是只能破解未加固的加固后的app破解,需要研读各论坛的加壳脱壳技术,精通了,也就成了我第一行说的,那90%以外的人望采纳;APP 加固方式 为了提升应用的安全性,Android和iOS都提供了多种加固手段,如代码混淆加壳数据加密动态加载及数字签名下面将详细介绍这些加固方法的实现过程混淆代码 混淆代码是一种技术,用于将原始代码转换为难以理解的格式这通过改变代码结构变量名和函数名,以及使用混淆器工具实现混淆后的;1把app安装到手机,以调试模式打开app 2以shell模式root权限打开IDA的android_server监听 3tcp转发 4打开IDA,修改配置为在进程开始时下断 5搜索到进程后jdwp转发,pid值即为我们进程号,并在命令行下附加成功附加后,可以下段了,打开Debugger Option 我们选择在线程开始和库。

发表评论