在移动应用开发领域,APK(Android Package)的加固与脱壳是一个备受关注的话题。随着移动安全形势的日益严峻,应用开发者为了保护其应用的知识产权和防止逆向工程,常常会对 APK 进行加固处理。然而,对于一些需要深入分析或破解应用的情况,脱壳技术就显得尤为重要。

让我们来了解一下 APK 加固的基本原理。加固通常是通过对 APK 进行加密、混淆、加壳等操作,增加逆向工程的难度,从而保护应用的代码和数据。常见的加固技术包括 Dex 加密、资源混淆、代码虚拟化等。这些技术使得 APK 的结构和逻辑变得更加复杂,增加了逆向分析的难度。

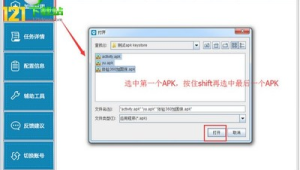

那么,如何进行 APK 的脱壳呢?这是一个具有一定技术难度的过程,需要具备一定的专业知识和技能。一般来说,APK 脱壳的方法主要有以下几种:

静态分析脱壳:这是一种较为基础的脱壳方法,通过对 APK 文件的静态分析,寻找壳的入口点、关键代码段等信息,然后利用反汇编工具和调试器来逐步剥离壳的代码。静态分析需要对 APK 的结构和字节码有深入的了解,同时需要具备一定的汇编语言和调试技巧。

动态调试脱壳:动态调试是一种更加灵活和有效的脱壳方法。通过在调试环境中运行 APK,利用调试器来跟踪程序的执行流程,找到壳的加载和初始化过程,然后在适当的时候中断程序执行,剥离壳的代码。动态调试需要使用专业的调试工具,如 Android Studio 的调试器、IDA Pro 等,同时需要具备一定的调试经验和技巧。

内存dump 脱壳:内存 dump 是一种较为高级的脱壳方法,通过获取 APK 在运行时的内存映像,然后在内存中分析和提取壳的代码。这种方法需要具备一定的内存分析和逆向工程技能,同时需要使用专业的内存分析工具,如 WinHex、OllyDbg 等。

然而,APK 脱壳并非一件容易的事情,它面临着诸多技术挑战和法律风险。

从技术角度来看,随着加固技术的不断更新和演进,脱壳技术也需要不断地更新和改进。一些新型的加固技术,如基于虚拟机的加固、基于硬件的加固等,使得脱壳变得更加困难。APK 的结构和字节码也在不断变化,这给静态分析和动态调试带来了一定的困难。

从法律角度来看,APK 脱壳属于一种逆向工程行为,在某些情况下可能违反相关的法律法规。例如,在中国,未经授权的 APK 脱壳属于侵犯知识产权的行为,可能会面临法律制裁。因此,在进行 APK 脱壳之前,需要充分了解相关的法律法规,确保自己的行为合法合规。

加固 APK 的脱壳是一个具有一定技术难度和法律风险的过程。在进行 APK 脱壳之前,需要充分了解相关的技术和法律知识,选择合适的脱壳方法,并在合法合规的前提下进行操作。同时,也需要不断地学习和更新自己的知识,以应对不断变化的安全形势和技术挑战。

发表评论